Als eine der häufigsten Cybersicherheitsbedrohungen wurde Cross-Site-Scripting (XSS) fast angegriffen 75% der großen Unternehmen bereits im Jahr 2019. Darüber hinaus wurden fast 40% aller Cyberangriffe durchgeführt, um XSS-Schwachstellen zu zielen.

Cross-Site-Scripting hat sich auf Websites von Webgiganten wie eBay, Google, Facebook und Twitter ausgewirkt. Cross-Site-Scripting ist jedoch keine neue Cyberbedrohung. Tatsächlich gibt es XSS-Angriffe fast seit den Anfängen des Webs selbst.

Um XSS-Angriffe zu verhindern, konzentriert sich dieser Leitfaden auf alles, was Sie über Cross-Site-Scripting wissen müssen. Nachdem Sie diesen Leitfaden gelesen haben, erhalten Sie eine bessere Vorstellung davon, wie Cross-Site-Scripting funktioniert und wie Sie Ihre WordPress-Website schützen können.

Was ist Cross-Site-Scripting (XSS)?

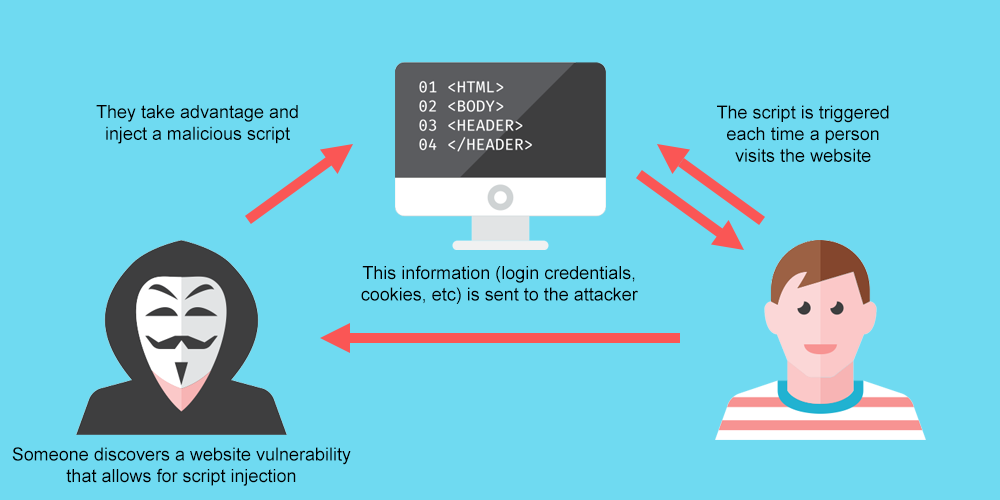

Cross-Site-Scripting (XSS) bezieht sich auf die Art von Cyberangriffen, bei denen bösartige Skripte in ansonsten glaubwürdige und vertrauenswürdige Websites eingeschleust werden.

Cross-Site-Scripting-Angriffe sind in HTML, Flash, ActiveX und CSS möglich. JavaScript ist jedoch das häufigste Ziel von Cyberkriminellen, da es für die meisten Browsererlebnisse von grundlegender Bedeutung ist.

JavaScript ist eine Programmiersprache, mit der Sie komplexe Funktionen auf Ihrer Website implementieren können. Die meisten Websites im Web, die groß und interaktiv sind, wurden mit JavaScript erstellt. „Sie können interaktive Funktionen und Spiele vor Ort entwickeln oder zusätzliche Funktionen hinzufügen, um Ihre Produkte besser zu vermarkten“, so Domantas Gudeliauskas, Marketing Manager für die Zyro Projekt.

JavaScript ist in der Web-Community so beliebt, weil Sie damit praktisch alles auf einer Webseite tun können. Und dann wird es problematisch. Cyberkriminelle können JavaScript verwenden, um sich im hinteren Bereich Ihrer Webseiten anzumelden und bösartige Skripte einzufügen.

Wie funktioniert Cross-Site-Scripting?

Es gibt zwei Möglichkeiten, wie Cyberkriminelle XSS-Angriffe auf WordPress-Websites ausführen. Sie können entweder Benutzereingaben ausnutzen oder die Same-Origin-Richtlinien umgehen. Sehen wir uns beide Methoden an, um das Cross-Site-Scripting besser zu verstehen.

Benutzereingaben manipulieren

Cyberkriminelle führen XSS-Angriffe am häufigsten durch, indem sie Benutzereingaben ausnutzen. Die meisten WordPress-Websites verfügen über Benutzereingabefelder wie Suchleisten, Kommentarformulare, Anmeldeseiten und Kontaktformulare. Das Eingabefeld wird normalerweise durch ein JavaScript-gestütztes WordPress-Plugin oder ein auf Ihrer Website aktives Theme aktiviert.

Das Problem ist, dass nicht alle WordPress-Plugins und -Themes zu 100% sicher sind und viele von ihnen tatsächlich XSS-Schwachstellen aufweisen. Für Sie bedeutet dies, dass Cyberkriminelle WordPress-Schwachstellen in Eingabefeldern ausnutzen können, um bösartige Aktivitäten auszuführen.

Im Idealfall sollte eine Site-Suchleiste (oder jedes andere Benutzereingabefeld) nur Klartext und keine Befehle als Eingabe akzeptieren. WordPress weist jedoch eine Sicherheitslücke bei der Benutzereingabe auf, die es Hackern ermöglicht, einen Ausführungscode in das Eingabefeld einzugeben und an die Datenbank zu senden.

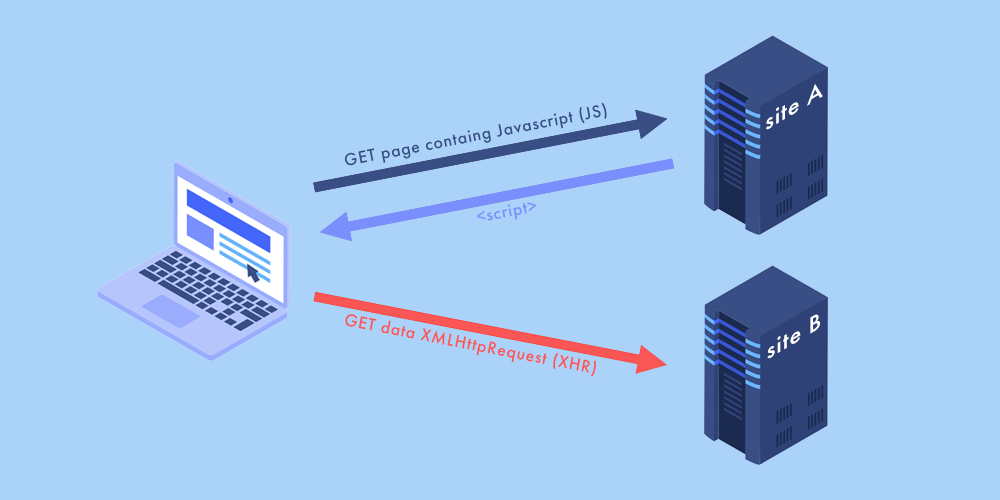

Umgehen von Richtlinien für denselben Ursprung

Die Richtlinie zum gleichen Ursprung beschränkt eine Seite darauf, Informationen von anderen Webseiten abzurufen. Gemäß der Richtlinie erlauben Webbrowser Skripts, die auf der ersten Webseite enthalten sind, nur dann auf Daten auf einer zweiten Webseite zuzugreifen, wenn sie denselben Ursprung haben. Dadurch wird sichergestellt, dass keine standortübergreifenden Anfragen gestellt werden.

Die Richtlinie besagt, dass die beiden Websites keine Informationen miteinander austauschen können, wenn Sie Ihre Facebook-Seite und Ihr Online-Banking im selben Browser geöffnet haben. Wenn Sie jedoch mehrere Facebook-Tabs (die denselben Ursprung haben) geöffnet haben, können sie Skript- und andere Daten untereinander austauschen.

Trotz der Richtlinie zum gleichen Ursprung und anderer Sicherheitsmaßnahmen, die ergriffen wurden, um standortübergreifende Anfragen zu verhindern, haben Cyberkriminelle einen Weg gefunden, die Richtlinie mithilfe von Sitzungscookies zu umgehen. Dies funktioniert, weil jedes Mal, wenn Sie einen Browser öffnen, ein Sitzungscookie generiert wird, um Sie als Website-Benutzer zu validieren und Ihnen zu helfen, reibungslos von einer Seite zur anderen zu wechseln.

Sitzungscookies speichern Anmeldeinformationen (einschließlich für Ihre WordPress-Site), Kreditkarteninformationen, Versanddetails und andere sensible Daten. So funktioniert das. Angenommen, Sie möchten sich in Ihr Online-Banking-Konto einloggen. Beim Öffnen der Website wird ein Session-Cookie generiert. Ohne Session-Cookies müssten Sie sich jedes Mal, wenn Sie die Seiten wechseln möchten, in Ihr Online-Banking-Konto einloggen.

Es ist nicht ungewöhnlich, dass die Browser von Benutzern Sicherheitslücken aufweisen. Und wenn es welche gibt, verwenden Cyberkriminelle Code, den sie in die Benutzereingabe eingefügt haben, um Sitzungscookies zu stehlen. Auf diese Weise können Hacker Cookies aller im Browser des Benutzers geöffneten Websites stehlen. Anschließend können diese Cookies verwendet werden, um sich bei den Konten der Benutzer anzumelden, um sich als diese auszugeben und Finanzdaten zu stehlen.

Warum ist Cross-Site-Scripting gefährlich?

Cross-Site-Scripting ist eine der häufigsten risikoreichen WordPress-Sicherheitslücken. XSS-Angriffe sind so häufig, weil sie im Gegensatz zu anderen Sicherheitslücken sehr komplex zu beheben sind. Selbst wenn Sie über einen integrierten Schutz verfügen, können leicht Fehler gemacht werden, die Cross-Site-Scripting ermöglichen. Nur ein Fehler im HTML- oder JavaScript-Code Ihrer Webseite kann Ihre Website anfällig für Cross-Site-Scripting-Angriffe machen.

Wenn Angreifer einen Weg finden, XSS-Schwachstellen auszunutzen, können sie Kontoanmeldeinformationen und Finanzdaten stehlen und Phishing-Betrug ermöglichen. Sie können auch Computerwürmer verbreiten oder aus der Ferne auf die Computer der Benutzer zugreifen. Außerdem ermöglichen XSS-Angriffe Hackern Folgendes:

- Benutzerkonten kapern

- Malware verbreiten

- Steuern Sie den Computer des Benutzers aus der Ferne

- Intranetanwendungen scannen und ausnutzen

XSS-Angriffe werden allgemein als weniger gefährlich angesehen als SQL-Injections. In Kombination mit Social Engineering ermöglicht Cross-Site-Scripting jedoch Cyberkriminellen, fortgeschrittene und extrem gefährliche Angriffe durchzuführen, darunter das Einpflanzen von Trojanern, Keylogging, Phishing, Identitätsdiebstahl und Cross-Site-Request-Fälschung.

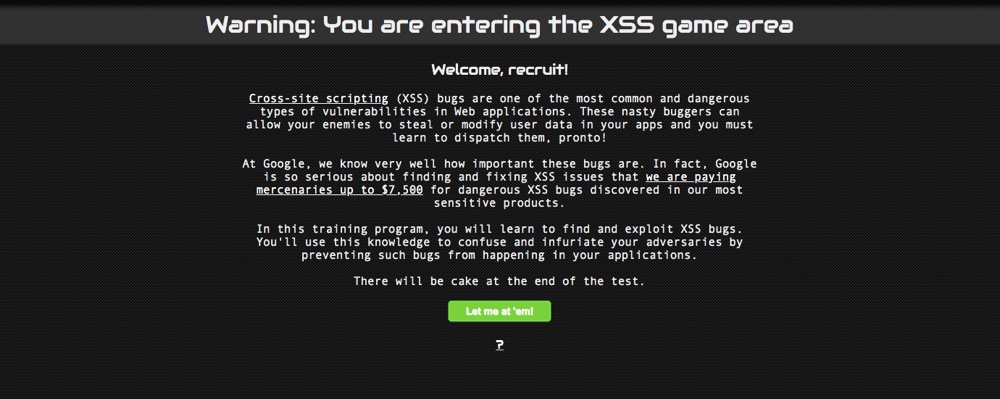

Um XSS-Angriffe zu bekämpfen, starten große IT-Unternehmen spezielle Bug-Bounty-Programme. Diese Programme werden von vielen Organisationen implementiert und bieten den Benutzern, die XSS-Schwachstellen in Skripten melden, eine Entschädigung oder Anerkennung. Auf diese Weise investieren Unternehmen in die Cybersicherheit, indem andere Entwickler ihre Fehler identifizieren. Google hat sogar ein Spiel wo Sie beim Versenden von XSS-Bugs üben können.

Arten von XSS-Angriffen

Es gibt drei Haupttypen von Cross-Site-Scripting-Angriffen: reflektiertes, gespeichertes und DOM-basiertes XSS. Um einen besseren Überblick über die Funktionsweise von XSS zu erhalten, werfen wir einen Blick auf die einzelnen Arten von XSS-Schwachstellen.

Gespeichertes Cross-Site-Scripting

Eine gespeicherte XSS-Schwachstelle (auch bekannt als Persistent oder Typ I) tritt auf, wenn Benutzereingaben in einer Datenbank, einem Kommentarfeld, einem Besucherprotokoll oder anderen Zielservern gespeichert werden. Und dann kann ein Opfer die gespeicherten Daten (deren Wiedergabe im Browser nicht sicher gemacht wurde) von der Webanwendung abrufen. Auf diese Weise ist bei einem Hackerangriff die Nutzlast für den XSS-Filter des Browsers nicht sichtbar und Opfer können die Nutzlast versehentlich auslösen, wenn sie die betroffene Seite besuchen.

Reflektiertes Cross-Site-Scripting

Eine reflektierte XSS-Schwachstelle (auch bekannt als nicht persistent oder Typ II) tritt auf, wenn eine Webanwendung sofort Benutzereingaben in einem Suchergebnis, einer Fehlermeldung oder einer anderen Antwort zurückgibt. In diesem Fall werden die Benutzereingabedaten widergespiegelt, ohne gespeichert zu werden, sodass Hacker bösartige XSS-Skripte einschleusen können. Im Gegensatz zu gespeichertem XSS zielt reflektiertes XSS eher auf die Website selbst als auf Website-Besucher ab.

DOM-basiertes XSS

Die TA DOM-basierte XSS-Sicherheitslücke (auch bekannt als Typ 0) tritt im DOM (Document Object Model) und nicht im HTML-Teil auf. Die Quelle, aus der der Schadcode gelesen wird, kann eine URL oder ein bestimmtes HTML-Element sein.

Wie verhindert man Cross-Site-Scripting-Angriffe?

Nachdem Sie nun die XSS-Grundlagen behandelt haben, werfen wir einen Blick auf die bewährten Methoden zur Verhinderung von XSS-Angriffen.

Es gibt mehrere Möglichkeiten, wie Sie Ihre WordPress-Website vor XSS-Angriffen schützen können. Wenn Sie über fortgeschrittene technische Kenntnisse verfügen, können Sie Code-Snippets hinzufügen, um Benutzereingaben zu validieren und zu bereinigen. Wenn Sie jedoch mit dem technischen Teil von WordPress nicht vertraut sind, delegieren Sie die Arbeit besser an Ihr Tech-Team oder beauftragen Sie einen Fachmann, der diese Maßnahmen für Sie übernimmt.

In der Zwischenzeit können Sie Cross-Site-Scripting-Angriffe auf zwei Arten verhindern.

Installieren Sie ein Sicherheits-Plugin

Die Installation eines Sicherheits-WordPress-Plugins ist der erste Schritt zur ultimativen Sicherheit Ihrer WordPress-Website. Verwenden Sie bei der Auswahl eines Sicherheits-Plugins diese Checkliste als Referenz, um sicherzustellen, dass das Plugin über die erforderliche Funktionalität verfügt, um die Sicherheit Ihrer Website zu gewährleisten.

- Ein Plugin scannt Ihre Website regelmäßig auf Malware.

- Ein Plugin verwendet Firewalls, um jeglichen Datenverkehr zu blockieren, der bösartig erscheint.

- Ein Plugin ist in der Lage, WordPress-Härtungsmaßnahmen umzusetzen.

- Ein Plugin ermöglicht es Ihnen, alle WordPress-Updates zu verwalten.

- Ein Plugin sichert Ihre WordPress-Website, sodass Sie im Falle eines Angriffs Ihre Website wiederherstellen können.

Installieren Sie ein dediziertes Plugin

Die Installation eines Anti-XSS-Plugins ist eine weitere Möglichkeit, Cross-Site-Scripting zu verhindern. Anti-XSS-Plugins blockieren Parameter, die häufig bei Cross-Site-Scripting-Angriffen verwendet werden. Diese Plugins können beispielsweise Benutzereingabefelder wie die Kommentarformulare, Anmeldefelder oder Suchleisten Ihrer Website sichern.

Die Quintessenz – 39% aller WordPress-Schwachstellen sind mit den Cross-Site-Scripting-Problemen verbunden. Unternehmen verlieren Millionen von Dollar, wenn sie versuchen, die Folgen von Cross-Site-Scripting-Angriffen zu bekämpfen. Um XSS-Angriffe auf Ihre Website zu vermeiden, ist es wichtig zu verstehen, was Cross-Site-Scripting ist, und vorbeugende Maßnahmen zu ergreifen.

Um Ihre Website vor Cross-Site-Scripting zu schützen, sollten Sie Ihre Eingabefelder validieren und bereinigen. Darüber hinaus können Sie Sicherheits- und dedizierte Anti-XSS-Plugins installieren, die Ihnen helfen, Ihre WordPress-Website sicher zu halten.