Sie fragen sich, ob Linux-Benutzer die Sicherheit des Betriebssystems als selbstverständlich ansehen können und sich keine Gedanken über die Verwendung von Antivirenprogrammen machen müssen? Sehen wir uns die Risiken an und was Sie verwenden können, um sich zu schützen, wenn Sie dieses beliebte Open-Source-Betriebssystem und eine Alternative zu Windows 11 verwenden.

Linux-Malware hat im Laufe der Jahre allmählich zugenommen, mit a 35 % Wachstum in Linux-Malware im Jahr 2021, die vom Endpoint Protection-Anbieter Crowdstrike identifiziert wurde und hauptsächlich Internet-of-Things-Geräte betrifft.

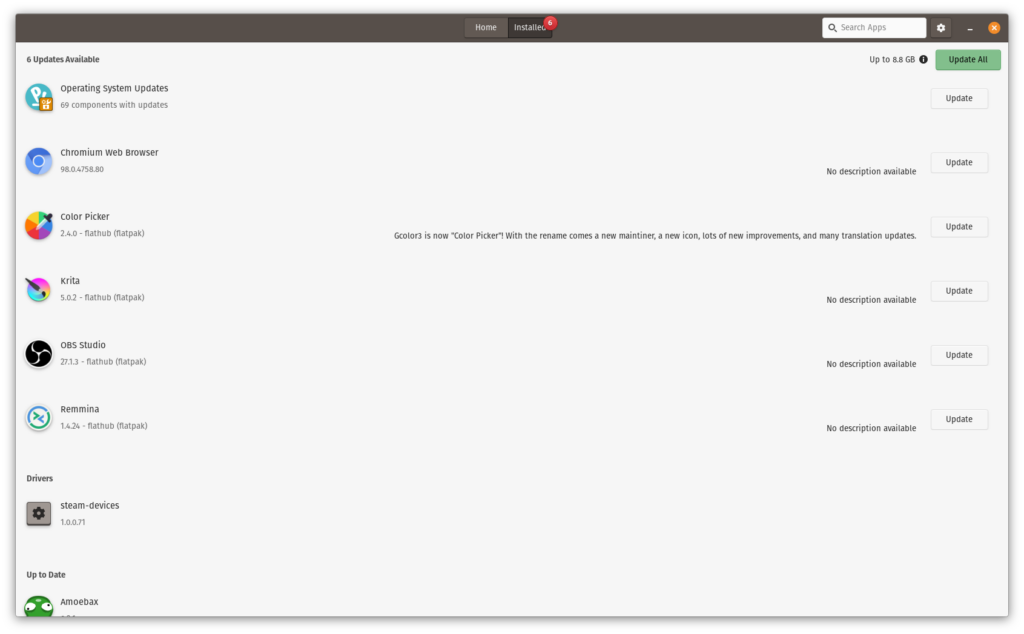

Aber vorausgesetzt, Ihre täglichen Sicherheitspraktiken sind gut und Ihr Betriebssystem ist auf dem neuesten Stand, hat Ihr Linux-Desktop keinen besonders großen Bedarf an Antivirensoftware. Betriebssystem-Sicherheitsupdates adressieren neue Bedrohungen umgehend, bis zu dem Punkt, an dem die offizielle Position von Canonical, dem Hersteller von Ubuntu Linux, ist, dass „Linux-Viren so selten sind, dass Sie sich im Moment nicht wirklich um sie kümmern müssen.“

Aber das bedeutet nicht, dass Ihr Linux-PC keine Malware für andere Betriebssysteme beherbergen kann oder dass plattformübergreifende Bedrohungen in Sprachen wie Java und Python kein Risiko darstellen.

Welches Antivirenprogramm ist für Home-Desktop-Linux verfügbar?

Linux-Antivirus ist kein Wachstumsbereich – eine Reihe von Anti-Malware-Firmen, darunter Eset und Avast, haben oder stellen die Veröffentlichung eigenständiger Linux-Anti-Malware-Suiten ein, obwohl Unternehmensserver- und Endpunktschutzlösungen immer noch verfügbar sind von diesen beiden Firmen, sowie dergleichen Kaspersky und Bitdefender.

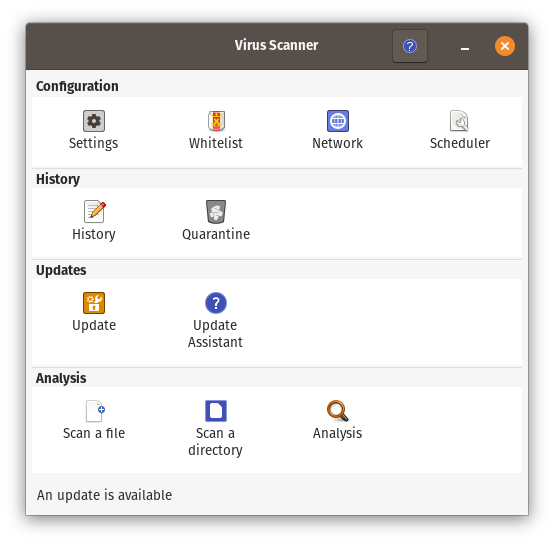

ClamAV

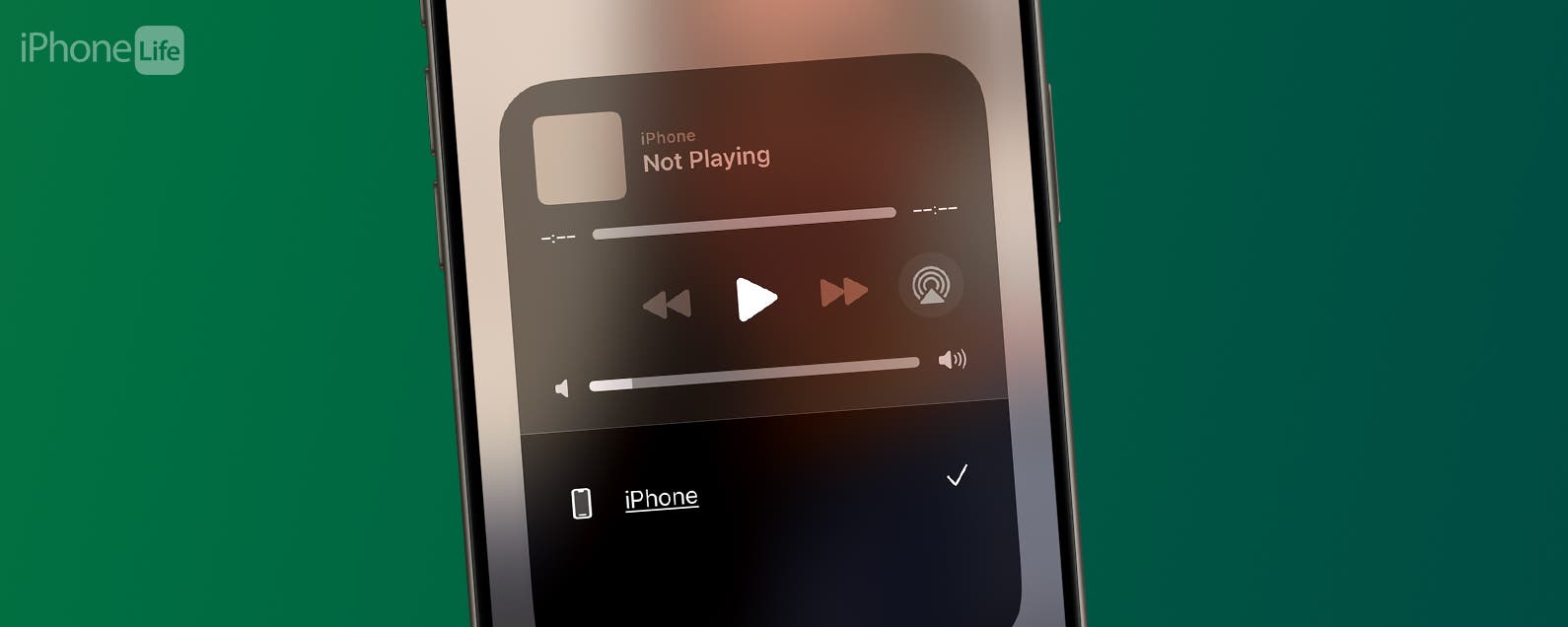

Das klassische Open-Source-Antivirus-Tool, ClamAV ist in den Repositories der meisten Linux-Distributionen verfügbar. Es enthält keine Echtzeit-Malware-Erkennung, was bedeutet, dass Sie hier eine aktive Verteidigung erhalten, aber Sie müssen es geplante Scans Ihres Home-Verzeichnisses und On-Demand-Scans aller Dateien oder Verzeichnisse durchführen lassen, denen Sie verdächtig sind.

Ich verwende es mit der ClamTk-GUI, die so konfiguriert ist, dass ihre Signaturen automatisch aktualisiert werden. Beachten Sie, dass die heuristische Malware-Erkennung, die den Code von Dateien auf Hinweise auf verdächtiges Verhalten untersucht, manuell aktiviert werden muss. Für ClamAV sind auch Virensignaturdatenbanken von Drittanbietern verfügbar, und die Software kann auch so konfiguriert werden, dass sie als Dienst ausgeführt wird.

Comodo Antivirus für Linux

Comodo ist einer der neuen bemerkenswerten Namen in der Malware-Abwehr, der sich an Desktop-Linux-Benutzer richtet. Comodo Free Antivirus für Linux ist weniger nackt als ClamAV, mit Funktionen wie Echtzeit-Scannen, optionaler Analyse von Software in Comodos Cloud, E-Mail-Scannen und Anti-Spam-Modulen sowie geplanten und On-Demand-Scans. Leider wird es nicht gut gewartet – zum Beispiel erfordert die derzeit verfügbare Version für Debian-basierte Systeme eine ältere Version von libssl als mit neueren Betriebssystemversionen ausgeliefert wird, was ein manuelles Patchen des Pakets erfordert, was ehrlich gesagt lächerlich ist.

Wirksamkeit des Linux-Antivirus

Die Bewertung der Wirksamkeit von Antivirenprogrammen für Linux ist schwierig. Kein Testlabor führt regelmäßige Tests von Linux Antivirus durch. Und wo sie es tun, wie z AV-TEST und AV-VergleicheGruppentest 2015. Der Schwerpunkt liegt in erster Linie auf der Verteidigung von Webservern und anderen Unternehmenseinrichtungen, die für unterschiedliche Bedrohungen und Benutzerverhalten anfällig sind.

Selbst auf dem Server beruht die Linux-Sicherheit größtenteils auf regelmäßigen Updates und Sicherheitspatches, Systemüberwachung und solider Hygiene, wenn es um Service-Passwörter und offene Ports geht. Während Endpunktschutz der Enterprise-Klasse häufig Linux-Servermodule umfasst, bevorzugen spezialisierte Systemadministratoren häufig eher praktische Sicherheitstools.

Sie können sich auch nicht auf Daten verlassen, die zeigen, wie effektiv ein Scanner ist, wenn er mit Windows-Malware konfrontiert wird – Linux ist ein ganz anderes Betriebssystem mit ganz anderen Schwachstellen.

Schwäche in Zahlen

GNU/Linux-Betriebssysteme unterstützen bekanntermaßen das Web, Supercomputing und eingebettete Systeme. Aber Benutzer von Desktop-PCs stellen ein einzigartiges Sicherheitsrisiko dar, da sie fröhlich zufällige, möglicherweise zwielichtige Websites besuchen und jede Software herunterladen und kompilieren, die ihnen gefällt. Sie sind auch auf einzigartige menschliche Weise anfällig für Social-Engineering-Angriffe.

Desktop-Linux-Benutzer haben im Allgemeinen den größten Teil von 30 Jahren damit verbracht, fröhlich so zu tun, als gäbe es keine Malware-Bedrohungen für ihr Betriebssystem. Aber wenn die Benutzerzahlen für eine bestimmte Plattform wachsen, wächst auch ihre Attraktivität für schlechte Akteure, die sie möglicherweise ausnutzen wollen.

Im Januar 2022, Statistia geschätzt Desktop-Linux bei 2,09 % der weltweiten Desktop-Internetnutzer. Eine Berechnung auf der Rückseite des Umschlags beziffert diese Zahl auf rund 51 Millionen Menschen weltweit. Und Valves Steam-Hardware-Umfrage gibt an, dass Linux-Benutzer 1,06 % der 120 Millionen aktiven Spieler ausmachen, die seine Plattform nutzen – etwas weniger als 1,3 Millionen Menschen.

Die Zahl der Desktop-Linux-Anwender wird um ein Vielfaches zunehmen bis zu 840.000 basierend auf Reservierungen für den tragbaren Gaming-PC Steam Deck von Valve, auf dem SteamOS 3.0 ausgeführt wird, eine spezialisierte Distribution, die auf Arch Linux basiert.

Stärke in der Vielfalt

Einer der Gründe, warum Linux ein schlechtes Ziel für Malware-Entwickler ist, ist, dass alles, von Dateisystem-Layouts bis hin zu Standardmodulen und Software, von Distribution zu Distribution stark variieren kann. Softwarepakete, die für Ubuntu erstellt wurden, funktionieren sehr wahrscheinlich nicht sofort auf Slackware, Red Hat oder Arch. Es können sogar erhebliche Unterschiede zwischen festen Versionen derselben Distribution bestehen.

Während dies Entwicklern, die Software für Linux erstellen, ein Dorn im Auge sein kann und zu einer Abhängigkeitshölle führen kann, wenn Sie Software aus dem Quellcode erstellen, bedeutet es auch, dass es sich für schlechte Schauspieler selten lohnt, sich mit Desktop-Linux-Benutzern zu beschäftigen.

Auf einem Betriebssystem, das die manuelle Eingabe des Root-Passworts erfordert, um fast alles zu tun, was Ihr System sinnvoll beeinflusst, sind Ihre Hauptsorgen wahrscheinlich Social-Engineering-Angriffe, bei denen Sie jemand dazu bringt, etwas Riskantes zu tun; Ihr Desktop-System dem Internet durch eine schlechte Netzwerk-Firewall-Konfiguration auszusetzen; die Möglichkeit, Dienste wie MySQL mit einem Standardkennwort zu installieren, und ungepatchte Privilegien-Eskalationsangriffe.

Auf dem Laufenden bleiben

Sicherheit hat für die meisten Linux-Distributionen sowohl auf der Entwicklungsseite als auch in Bezug auf Standardverhalten Priorität. Die meisten Distributionen suchen automatisch nach Updates, und in einigen Fällen können Sie sie unbeaufsichtigt automatisch installieren lassen, obwohl ich eine regelmäßige manuelle Installation empfehle, damit Sie wissen, was aktualisiert wurde. Normalerweise gibt es grafische und Befehlszeilen-Tools, um damit umzugehen, obwohl diese von Distribution zu Distribution variieren, von apt auf Debian-basierten Distributionen bis zu Pacman von Arch Linux.

Das Wichtigste für die Sicherheit Ihres Linux-Betriebssystems ist, es auf dem neuesten Stand zu halten. LTS-Versionen (Long Term Support) von Linux erhalten Sicherheitsupdates zwischen fünf und zehn Jahren, aber viele Desktop-Benutzer möchten die neueste Version ihres Betriebssystems ausführen – in diesen Fällen können Sie nur einen Monat Zeit haben um auf die neueste Version zu aktualisieren, sobald die vorherige ersetzt wird.

Ich verwende derzeit Pop!_OS auf meinem Hauptarbeits-PC und warte im Allgemeinen ein paar Wochen, nachdem eine neue Version angekündigt wurde, um zu sehen, ob unerwartete Fehler auftreten, bevor ich Pop-Upgrade ausführe.

Viele Distributionen, darunter Arch, Manjaro und OpenSUSE, bieten Rolling Releases an, die ständig aktualisiert werden und daher nie ein Vollversions-Upgrade benötigen, anstatt feste Releases. Es ist ein ansprechendes Modell für diejenigen, die die neuesten Kernpakete und den neuesten Linux-Kernel ausführen möchten, obwohl diejenigen mit lückenhaftem Internet oder einem Bedarf an Systemstabilität dennoch Versionen mit fester Version bevorzugen.